Hallo!

Schön, dass Du uns auf unserer Webseite besuchst! Wir sind Teil der Lehrprofessur für nebenläufige Systeme und wollen die Lehrprofessur auf dieser Seite einmal kurz vorstellen. Wenn Du mehr erfahren oder uns eine Frage stellen möchtest, kannst Du natürlich auch gerne jederzeit Kontakt zu uns aufnehmen. Via Mail sind wir meistens erreichbar, wenn wir nicht gerade im Urlaub sind. Dienstags und Mittwochs ist die Wahrscheinlichkeit aber auch hoch, uns spontan im Büro anzutreffen.

Geschichte der Lehrprofessur

| 2008 | Die Professur für nebenläufige Systeme wird als neue Lehrprofessur berufen und von Prof. Dr. Robert Lorenz geleitet. |

| 2011 | Prof. Dr. Robert Lorenz übernimmt das Amt des Studiendekans. |

| 2022 | Prof. Dr. Robert Lorenz übergibt das Amt des Studiendekans an Prof. Dr. Matthias Schlesner. |

Lehre

Unser Lehrangebot umfasst im Bachelor Grundlagenveranstaltungen im Bereich der praktischen und theoretischen Informatik in den ersten drei Studiensemestern. Dazu gehören unter anderem besonders die Veranstaltungen Informatik 1 und Informatik 2, die im Wechsel von uns und von Dr.-Ing. Martin Frieb geleitet wird, sowie der Programmierkurs in C und in Java.

Im Master bieten wir weiterführende Veranstaltungen in unserem Forschungsgebiet, Process Mining, an. Dazu gehören besonders die Vorlesung Process Mining und ein Master-Seminar zum Thema Process Mining.

Forschung

Die Lehrprofessur für nebenläufige Systeme beschäftigt sich in ihrer Forschung mit Process Mining.

Aber was ist Process Mining und was hat es mit nebenläufigen Systemen zu tun?

Stell Dir vor, Du möchtest an einer Informatik-Grundveranstaltung teilnehmen. Was musst Du dafür alles tun? Zu einer möglichen Liste gehören die folgenden Punkte:

- Im Digicampus für die Vorlesung anmelden (DC-V),

- Im Digicampus für eine Übung anmelden (DC-Ü),

- Anfangen, die Vorlesungen zu besuchen (VL),

- Anfangen, die Übungen zu besuchen (Ü-Besuch),

- Anfangen, die Übungsblätter abgeben (und korrigieren zu lassen) (Ü-Abgabe),

- Die Klausur schreiben (K1),

- Die Wiederholungsklausur mitschreiben (wenn es mit der Klausur nicht geklappt hat) (K2),

- Die Grundveranstaltung wiederholen (wenn es auch mit der Wiederholungsklausur nicht geklappt hat) (WDH).

Aber ist das auch wirklich das, was passiert, wenn Du an einer Grundveranstaltung teilnimmst? Das willst Du vielleicht genauer herausfinden und listest auf, was bei deinen bisherigen Veranstaltungen geschehen ist:

| Fall | Ablauf |

|---|---|

| Informatik 1 | <DC-V, VL, DC-Ü, Ü-Abgabe, Ü-Besuch, K1, K2> |

| Informatik 2 | <DC-V, VL, DC-Ü, Ü-Besuch, Ü-Abgabe, K1> |

| Informatik 3 | <VL, DC-V, K1, K2, WDH, DC-V, DC-Ü, Ü-Besuch, Ü-Abgabe, K1, K2> |

Damit hast Du nun etwas erstellt, was für uns sehr interessant ist: Einen sogenannten Event Log. In diesem steht einfach nur, wie oben, geschrieben, welche Abläufe in welchen Fällen aufgetreten sind. Mit ihm können wir mit Hilfe von verschiedenen Verfahren ein Prozessmodell erstellen, das auf einen Blick zeigt, was es in der Vergangenheit für Abläufe gab. Bevor wir zeigen, wie ein solches Prozessmodell aussehen kann, zeigen wir hier erst einmal ein paar Bausteine, aus denen so ein Prozessmodell zusammengesteckt werden kann. Denn wir benutzen für unsere Modelle gerne sogenannte Petrinetze, die sich leicht grafisch aufschreiben und verstehen lassen, aber trotzdem sehr viele Eigenschaften (wie zum Beispiel Parallelität) des Prozesses ausdrücken können.

Führen wir unser Veranstaltungs-Beispiel fort. Zuerst erkennen wir an unserem Event Log oben, dass wir uns immer erst bei der Digicampus-Veranstaltung der Vorlesung angemeldet haben, bevor wir uns für die Digicampus-Veranstaltung der Übung angemeldet haben. Diese beiden Ereignisse geschehen also in sequentieller Reihenfolge, was wir in einem Petrinetz wie folgt darstellen:

Die blauen, runden Kreise nennen wir dabei Stellen und die grauen quadrate Transitionen. Eine Stelle ist einfach nur dazu da, um sogenannte Marken zu speichern. Diese kann man sich wie Münzen vorstellen, die gebraucht werden, damit eine Transition, die mit der Stelle durch einen Pfeil verbunden ist, in Aktion treten kann (wir sagen dann, dass die Transition schaltet). Die Münze wird dafür von der Transition aus der Stelle entfernt. Dafür legt die Transition aber in alle Stellen eine Münze ab, auf die sie mit einem Pfeil zeigt. An dem Beispiel oben bräuchte die Stelle ganz links also eine Münze, damit DC-V passieren kann. Ist das geschehen, befindet sich keine Münze mehr in der Stelle links und DC-V legt eine Münze in die Stelle in der Mitte. Dadurch wird kann dann die Transition DC-Ü passieren, welche die Münze dann aus der Stelle in der Mitte wegnimmt und dafür eine Münze in die Stelle ganz rechts legt. Durch den Einsatz dieser Münzen können wir also sicherstellen, dass DC-Ü niemals vor DC-V passieren kann.

Anhand des Event Logs sehen wir außerdem, dass wir nicht immer an der Wiederholungsklausur teilgenommen haben. Die Teilnahme an dieser ist also optional, was wir wie folgt darstellen können:

Hier sehen wir nun eine besondere Form der Transition, nämlich eine stille Transition (markiert mit dem griechischen Buchstaben tau). Wenn diese stille Transition eine Münze von der Stelle links nimmt, so steht dies für "tue nichts" - ansonsten verhält sich die stille Transition aber genau so wie eine normale. Wir können also entweder K2 ausführen und die entsprechende Transition schalten oder gar nichts tun und damit die tau-Transition schalten lassen. Von diesen beiden Transitionen kann aber nur genau eine eine Münze aus der Stelle ganz links nehmen, denn sobald eine von ihnen es tut, ist die Münze in der linken Stelle nicht mehr vorhanden und kann entsprechend nicht von einer anderen Transition genommen werden.

Zuletzt erkennen wir, dass zwischen dem Besuch der Vorlesung und der Anmeldung zur Vorlesung im Digicampus keine feste Reihenfolge besteht. Tatsächlich können wir frei entscheiden, in welcher Reihenfolge wir diese Schritte durchführen, oder ob wir sie sogar gleichzeitig machen. Das ist ein gutes Zeichen für Parallelität, die wir wie folgt darstellen:

Wie wir hier sehen, können stille Transitionen Münzen vermehren. Die linke zum Beispiel nimmt eine Münze aus der Stelle links und legt eine Münze in die Stelle oben hinter sich und eine Münze in die Stelle unten hinter sich. Damit haben jetzt sowohl DC-V als auch VL die Möglichkeit, eine Münze zu nehmen, ohne sich dabei in die Quere zu kommen. In welcher Reihenfolge sie dies tun, ist ihnen überlassen - entweder DC-V kommt vor VL, VL kommt vor DC-V oder beide passieren gleichzeitig. Diese Strukturen machen Petrinetze zu Modellen, die auch Parallelität darstellen können (was viele andere Modelle nicht können) - wir können sie also als nebenläufige Systeme bezeichnen. Und da haben wir auch schon den Teil von dem Namen unserer Lehrprofessur, der vielleicht noch nicht ganz klar war: Wir interessieren uns ganz besonders für solche Modelle, die auch Parallelität darstellen können und heißen deshalb "Lehrprofessur für nebenläufige Systeme".

Mit diesem Wissen können wir nun ein mögliches Prozessmodell, das wir aus dem oben gezeigten Event Log gewinnen können, besser verstehen:

Falls Du es doch nicht verstehen kannst, ist das natürlich kein Problem - ohne das Wissen, was Petrinetze sind, ist es nicht leicht, im Detail zu verstehen, was Process Mining tut. Wenn Du es aber gerne lernen möchtest, kannst Du sehr gerne die Master-Veranstaltung Process Mining besuchen, wo wir Dir all die nötigen Basics und noch vieles mehr beibringen.

Das oben gezeigte Petrinetz können wir jetzt für viele weitere Analysen verwenden. Zum Beispiel können wir prüfen, ob es wirklich zu den Daten im Event Log passt oder ob nicht doch etwas bei der Konstruktion schief gelaufen ist. Außerdem können wir prüfen, ob wir vielleicht ein etwas leichteres Petrinetz finden können, das einfacher zu lesen ist, aber den Prozess genauso gut (oder zumindest nicht wesentlich schlechter) beschreibt. Und natürlich wollen wir so ein Prozessmodell nicht per Hand erstellen! Es gibt daher viele Algorithmen, die dies automatisiert für einen übernehmen, sodass man auch für wesentlich größere Event Logs leicht ein Prozessmodell finden kann.

All diese Dinge (und noch einige mehr) gehören zum Forschungsgebiet Process Mining, mit dem wir uns beschäftigen. Uns persönlich interessiert dabei besonders die Theorie, aber es macht auch Spaß, immer mal wieder praktisch auszuprobieren, ob unsere theoretischen Überlegungen auf realen Daten funktionieren.

Ansprechpartner

- Telefon: +49 821 598 - 3109

Allgemeine Kontaktinformationen:

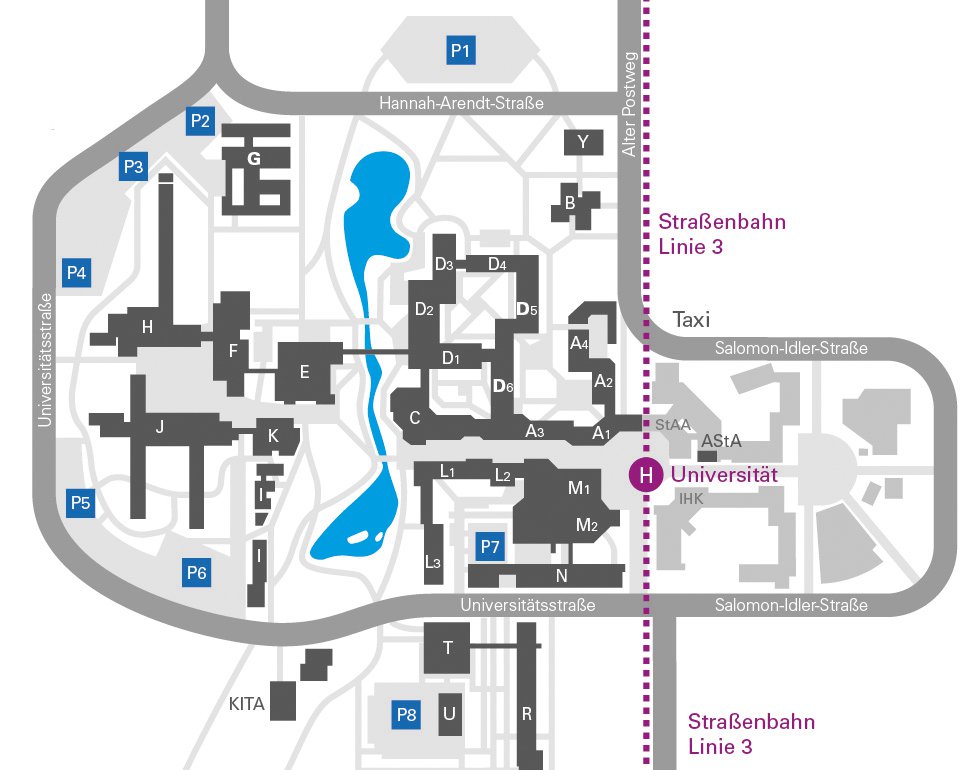

Anschrift:

Lehrprofessur für nebenläufige Systeme

(ehem. Lehrprofessur für Informatik)

Institut für Informatik

Universität Augsburg

Universitätsstraße 6a

D-86135 Augsburg

Telefon: +49 821 598 -3109

Fax: +49 821 598 -2479 (Sekretariat)

E-Mail: robert.lorenz@informatik.uni-augsburg.de

Gebäude: N